Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Inscreva-seO ideal é real: como deve ser o zero trust

Nos últimos anos, tornou-se cada vez mais evidente que o status quo para redes e segurança não é mais viável. Estender infinitamente redes em estrela para usuários mais remotos, filiais e aplicativos na nuvem aumenta os riscos, prejudica a experiência do usuário e é proibitivamente complexo e caro. O mesmo é válido quando se confia em modelos de segurança de castelo e fosso para proteger redes em expansão através de pilhas cada vez maiores de dispositivos de segurança.

O zero trust rapidamente se consolidou como a solução ideal para os problemas dessas arquiteturas baseadas em perímetro. Infelizmente, todo o burburinho sobre zero trust criou confusão sobre o que exatamente o termo significa. Às vezes, ele é descrito como um recurso específico ou outro dispositivo (hardware ou virtual). Em outros casos, o zero trust é apresentado como um Santo Graal imaginário, algo que na verdade não existe, mas que se acredita resolver todos os problemas de uma empresa. No entanto, a realidade é bastante diferente dessas duas visões.

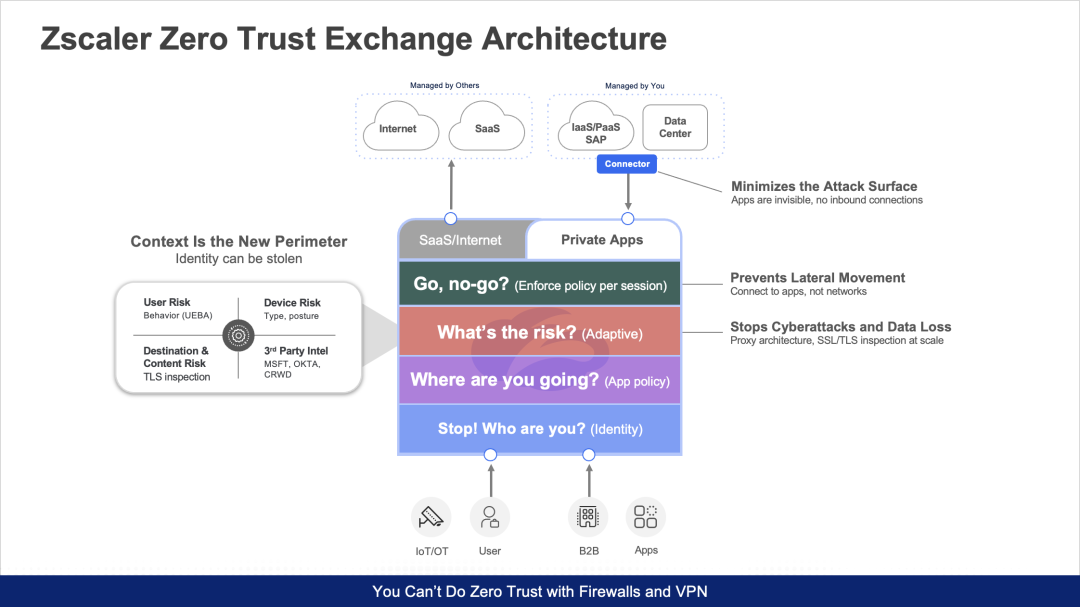

Zero trust é uma arquitetura; não é uma alavanca extra para o status quo nem uma mera invenção de uma imaginação esperançosa ou ingênua. O zero trust constitui o afastamento das redes em estrela e dos modelos de segurança tipo castelo e fosso, e é por isso que é tão eficaz em evitar os seus problemas. Em termos de como funciona, você pode clicar aqui para ver informações mais detalhadas (você também pode obter uma noção rápida do “como” dando uma olhada rápida no diagrama abaixo).

Em termos de “o quê”, essa arquitetura deve proteger tudo e qualquer coisa dentro de uma organização. Felizmente, essa forma abrangente de zero trust não é apenas hipotética. O ideal é real e as organizações podem se beneficiar dele hoje. Continue lendo para ver as quatro principais áreas protegidas por uma arquitetura zero trust completa.

Zero trust para usuários

Seus usuários precisam de acesso rápido, seguro e confiável a aplicativos e à internet de todo e qualquer lugar. Muitas vezes, esse é o primeiro motivo pelo qual as organizações adotam uma arquitetura zero trust: para que os usuários possam realizar seus trabalhos de forma segura e produtiva, sem as deficiências mencionadas acima das arquiteturas baseadas em perímetro. Em grande parte devido a essa necessidade, a Gartner cunhou a expressão Security Service Edge (SSE) para descrever plataformas de segurança disponibilizadas na borda que fornecem Secure Web Gateway (SWG), acesso à rede zero trust (ZTNA), agente de segurança de acesso à nuvem (CASB), monitoramento da experiência digital (DEM) e outras funcionalidades. No entanto, o zero trust (e a SSE, nesse caso) faz mais do que apenas proteger os usuários.

Zero trust para cargas de trabalho

As cargas de trabalho também devem ser protegidas com uma arquitetura zero trust se as organizações quiserem evitar a perda de dados e infecções por ameaças cibernéticas. Uma carga de trabalho é qualquer serviço específico (por exemplo, máquina virtual, contêiner, microsserviço, aplicativo, armazenamento ou recurso na nuvem) usado conforme necessário ou sempre ativo para concluir uma tarefa específica; por exemplo, o S3 da AWS. Assim como os usuários, eles precisam ter acesso seguro aos aplicativos e à internet. Ao mesmo tempo, as suas configurações e direitos devem ser definidos corretamente para evitar quaisquer problemas que possam levar à exposição dos dados. A arquitetura zero trust pode enfrentar esses dois desafios, protegendo as comunicações da carga de trabalho e fornecendo recursos como gerenciamento de postura de segurança na nuvem (CSPM) e gerenciamento de direitos de infraestrutura na nuvem (CIEM).

Zero trust para IoT e TO

“Internet das coisas” e “tecnologia operacional” não são apenas palavras da moda. Os dispositivos de IoT e TO estão transformando a forma como as organizações operam e rapidamente se tornaram ativos indispensáveis. No entanto, apesar da sua importância e do volume e sensibilidade dos dados que podem coletar, eles não foram concebidos tendo em mente a segurança. Como resultado, as organizações precisam descobrir esses dispositivos em todo o ambiente, ampliar o acesso remoto privilegiado a eles de maneira segura e garantir que os próprios dispositivos de IoT e TO tenham acesso seguro à internet, a aplicativos e a outros dispositivos. . Naturalmente, a arquitetura zero trust é perfeitamente projetada para atender a essas três necessidades

Zero trust para parceiros de B2B

Os funcionários internos não são os únicos seres humanos que precisam de acesso seguro e de alto desempenho aos sistemas de TI. Fornecedores, clientes e outros parceiros de B2B também têm necessidades de acesso legítimas. Impedir esse acesso prejudica a produtividade, mas conceder direitos excessivos ou acesso à rede permite o comprometimento e a movimentação lateral de ameaças. A arquitetura zero trust contorna esses dois desafios aderindo ao princípio do privilégio mínimo (PoLP) e concedendo aos parceiros de B2B acesso apenas aos recursos específicos de que necessitam. Com o acesso sem agentes baseado no navegador e o isolamento do navegador, ele supera o desafio de proteger dispositivos de parceiros onde a instalação de software é inviável.

A Zscaler Zero Trust Exchange é a plataforma One True Zero. Ela fornece a arquitetura moderna que oferece segurança abrangente para todos os usuários, cargas de trabalho, dispositivos de IoT/TO e parceiros de B2B. Com a Zscaler, sua organização pode experimentar em primeira mão que o ideal do zero trust é, de fato, real.

Para saber mais, inscreva-se em nosso webinar que serve como uma introdução ao zero trust.

Esta postagem foi útil??

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.