Blog da Zscaler

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Inscreva-seCargas de trabalho na nuvem: previsões sobre segurança cibernética em 2024

O ano de 2023 testemunhou transições explosivas no mercado de segurança na nuvem, com todos os aspectos do ecossistema – fornecedores, produtos e infraestrutura – passando por mudanças significativas. Olhando para 2024, a segurança cibernética para cargas de trabalho (VMs, contentores, serviços) na nuvem pública continuará a evoluir, à medida que os clientes continuam a encontrar um equilíbrio entre a adoção agressiva da nuvem e o cumprimento das necessidades de segurança corporativa. Dentro disso, CIOs e CISOs desafiarão suas equipes a criar uma plataforma de segurança que consolide produtos pontuais, seja compatível com várias nuvens (AWS, Azure e GCP) e automatizada para dimensionar as operações de segurança. Com isso, veremos a arquitetura zero trust assumindo a liderança na segurança de cargas de trabalho na nuvem, na proteção de dados em tempo real e na aplicação centralizada de políticas. Aqui estão as 5 principais tendências que acreditamos que tomarão forma em 2024.

1. Haverá um aumento no movimento lateral de ameaças para nuvens a partir de ambientes locais

É para a nuvem que os ativos mais valiosos das organizações (aplicativos e dados) estão indo. Os invasores estão empregando técnicas inovadoras que envolvem o comprometimento da rede local da organização e a migração lateral para seu domínio na nuvem. Essas técnicas estão ganhando popularidade entre os criminosos, à medida que persistem as inconsistências entre ambientes locais e de nuvem pública.

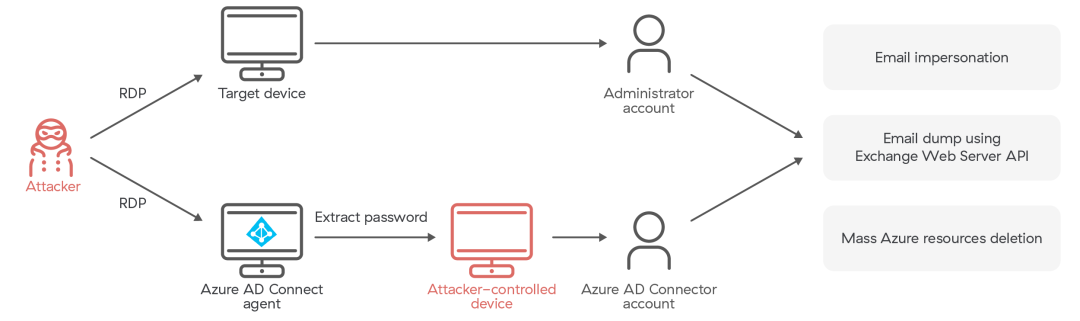

Um ataque detalhado pela equipe de pesquisa de segurança da Microsoft (fonte: MERCURY e DEV-1084: Ataque destrutivo em ambiente híbrido) exemplifica esta tendência. Primeiro, os criminosos comprometeram duas contas privilegiadas e, em seguida, as utilizaram para manipular o agente Connect do Azure Active Directory (Azure AD). Duas semanas antes da implantação do ransomware, os criminosos usaram uma conta comprometida e altamente privilegiada para obter acesso ao dispositivo com o agente Connect do Azure AD instalado. Avaliamos com alto nível de confiança que os criminosos utilizaram a ferramenta AADInternals para extrair credenciais de texto simples de uma conta privilegiada do Azure AD. Estas credenciais foram posteriormente utilizadas para migrar do ambiente local visado para o ambiente AD Azure visado.

Fig. O comprometimento local migra para a nuvem pública

2. Serviços sem servidor ampliarão consideravelmente a superfície de ataque

As funções sem servidor oferecem simplicidade enorme, permitindo que os desenvolvedores foquem apenas em escrever e implantar código, sem se preocupar com a infraestrutura subjacente. A adoção de arquiteturas baseadas em microsserviços continuará a impulsionar o uso de funções sem servidor devido à sua capacidade de reutilização, além da capacidade de acelerar o desenvolvimento de aplicativos. No entanto, há um risco de segurança significativo associado às funções sem servidor, já que elas interagem com diversas fontes de entrada e eventos, muitas vezes exigindo chamadas de API ou HTTP para disparar as ações. Também utilizam recursos na nuvem, como armazenamentos de blobs ou armazenamento em blocos, empregam filas para sequenciar interações com outras funções e se conectam a dispositivos. Esses pontos de contato aumentam a superfície de ataque, pois muitos deles envolvem formatos de mensagens não confiáveis e carecem de monitoramento ou auditoria adequados para uma proteção padrão da camada de aplicativos.

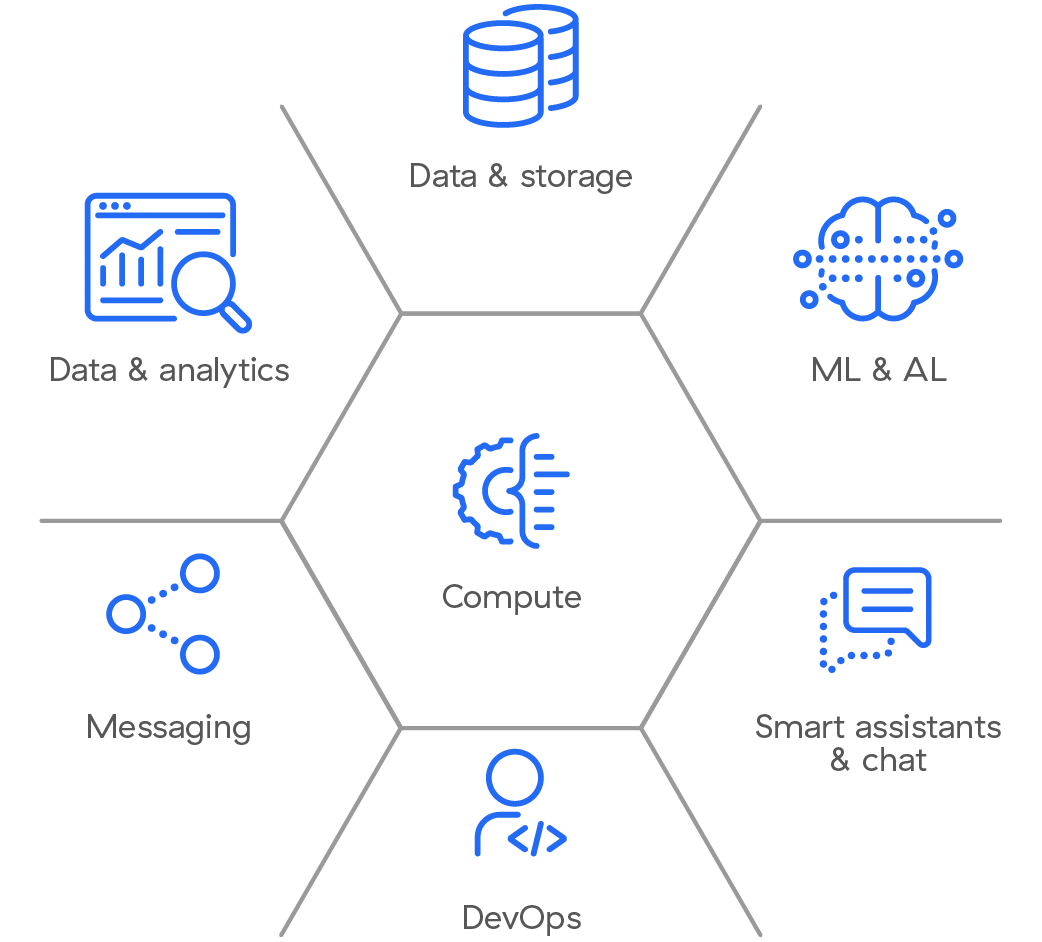

Fig. As funções sem servidor podem acessar a pilha completa de serviços adicionais, criando uma ampla superfície de ataque

3. As políticas de segurança baseadas em identidade serão redefinidas no que se refere à proteção na nuvem pública

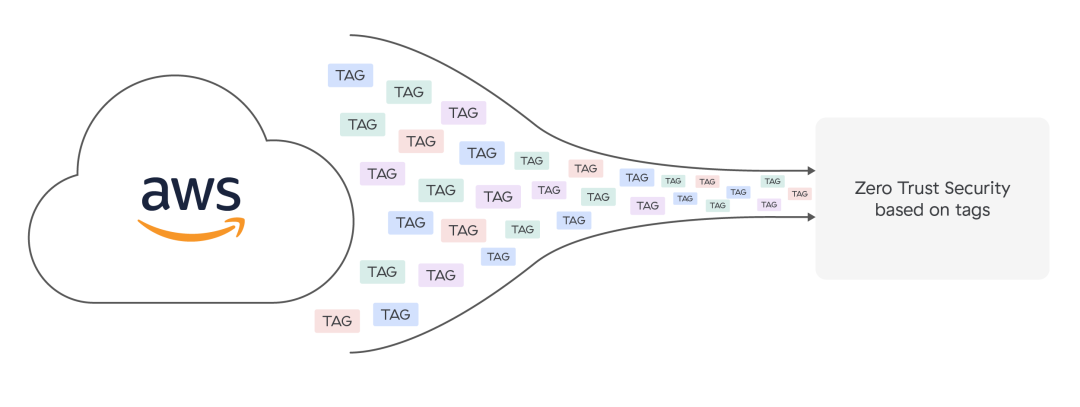

À medida que as cargas de trabalho começam a crescer rapidamente nas nuvens públicas, cada CSP trará seus próprios recursos de identidade distintos. Ao contrário dos usuários, não existe um anel (Active Directory) para governar a todos. Equipes de TI continuarão a lidar com perfis de identidade desconectados no local, na nuvem privada e na nuvem pública para cargas de trabalho. Dito isso, em 2024 as equipes de segurança continuarão a lidar com vários atributos de carga de trabalho para escrever suas políticas de segurança, e abstrações de nível mais elevado (como tags definidas pelo usuário) passarão a ser mais amplamente adotadas. Isso impulsionará a consistência entre segurança cibernética e outras funções de gestão de recursos (faturamento, controles de acesso, autenticação, relatórios) para cargas de trabalho na nuvem.

Fig. Tags definidas pelo usuário serão usadas para implementar uma arquitetura zero trust para proteger cargas de trabalho na nuvem

4. As empresas avaliarão e implantarão plataformas de segurança fornecidas na nuvem e compatíveis com várias nuvens públicas

Contratar pessoas e construir arquiteturas especializadas para proteger cada nuvem pública colocará sobre as equipes de segurança a responsabilidade de buscar as soluções que funcionam melhor para elas. As empresas avaliarão ferramentas de CSPs, como soluções pontuais de firewall na nuvem, mas buscarão cada vez mais arquiteturas que possam centralizar suas definições, imposições e correções de políticas de segurança na nuvem. Só quando a prevenção cibernética é fornecida a partir de uma plataforma central é que a defesa cibernética pode ser aplicada a todas as cargas de trabalho – e não apenas a algumas seletivas.

5. A disposição dos CIOs de proteger suas apostas na AWS, Azure e GCP ditará a implementação de ferramentas de segurança que possam abranger multinuvens.

Quando se trata de melhores práticas de fornecedores, os CIOs procuram diversificar seus portfólios de infraestrutura na nuvem. Isso permite reduzir a dependência em um único fornecedor, integrar a infraestrutura herdada de fusões e aquisições e aproveitar os melhores serviços de diferentes nuvens públicas, como Google Cloud BigQuery para análise de dados, AWS para aplicativos móveis e Oracle Cloud para ERP.

Fig. Estrutura de responsabilidade compartilhada da AWS para proteger recursos na nuvem. [FONTE]

Todo fornecedor de nuvem prega a noção de “responsabilidade compartilhada” quando se trata de segurança cibernética, colocando sobre o cliente a responsabilidade de implementar uma infraestrutura de segurança para seus recursos na nuvem. Equipes de TI experientes garantirão a escolha de uma plataforma de segurança cibernética que possa oferecer suporte a vários ambientes de nuvem pública. É impossível considerar a ideia de ferramentas de segurança separadas para cada nuvem pública; em vez disso, os clientes padronizarão uma plataforma para todas as suas necessidades.

A implantação de cargas de trabalho na nuvem pública não é uma tendência nova no mundo corporativo, mas o tema da segurança da carga de trabalho na nuvem fica cada vez mais interessante. Embora ainda não existam respostas claras, existem algumas indicações sobre o que os clientes irão adotar em 2024. Nomeadamente, a tecnologia zero trust, uma vez que proporciona benefícios imediatos a curto prazo e uma estrutura sólida para a segurança da carga de trabalho na nuvem no futuro. Quer saber mais sobre zero trust para cargas de trabalho na nuvem? Clique aqui para mais perspectivas da Zscaler.

Este blog faz parte de uma série de blogs que fornecem declarações prospectivas sobre acesso e segurança em 2024. O próximo blog desta série cobre as previsões sobre Zero Trust.

Declarações prospectivas

Este blog contém declarações prospectivas baseadas nas crenças e suposições de nossa administração e em informações atualmente disponíveis para nossa administração. As palavras "acreditar", "pode", "vai", "potencialmente", "estimativa", "continuar", "antecipar", "pretender", "poderia", "seria", "projetar", "planejar", "esperar" e expressões semelhantes que transmitem incerteza de eventos ou resultados futuros têm como objetivo identificar declarações prospectivas. Estas declarações prospectivas incluem, entre outras, declarações relativas a: previsões sobre o estado da indústria de segurança cibernética no ano civil de 2024 e nossa capacidade de capitalizar essas oportunidades de mercado; benefícios previstos e maior adoção pelo mercado de “modelos como serviço” e arquitetura Zero Trust para combater ameaças cibernéticas; e crenças sobre a capacidade da IA e do aprendizado de máquina de reduzir os tempos de resposta de detecção e remediação, bem como identificar e impedir ameaças cibernéticas de forma proativa. Estas declarações prospectivas estão sujeitas aos princípios de porto seguro criadas pela Lei de Reforma de Litígios de Valores Mobiliários Privados de 1995. Estas declarações prospectivas estão sujeitas a uma série de riscos, incertezas e suposições, e um número significativo de fatores podem fazer com que resultados reais sejam materialmente diferentes das declarações feitas neste blog, incluindo, mas não se limitando a, riscos de segurança e desenvolvimentos desconhecidos pela Zscaler no momento deste blog e as suposições subjacentes às nossas previsões em relação à indústria de segurança cibernética no ano civil de 2024.

Os riscos e incertezas específicos dos negócios da Zscaler são estabelecidos em nosso mais recente Relatório Trimestral no Formulário 10-Q arquivado na Securities and Exchange Commission (“SEC”) em 7 de dezembro de 2022, que está disponível em nosso site em ir.zscaler.com e no site da SEC em www.sec.gov. Quaisquer declarações prospectivas neste comunicado são baseadas nas informações limitadas atualmente disponíveis para a Zscaler na data deste documento, que estão sujeitas a alterações. A Zscaler não se compromete a atualizar quaisquer declarações prospectivas feitas neste blog, mesmo que novas informações sejam disponibilizadas no futuro, exceto conforme exigido por lei.

Esta postagem foi útil??

Receba as últimas atualizações do blog da Zscaler na sua caixa de entrada

Ao enviar o formulário, você concorda com nossa política de privacidade.